An diesem Artikel wird natürlich noch gearbeitet.

Behandelter Stoff

| 25.04.2013 | Caesar, Vigenere, One-Time-Pad | ||||||||||||||||||||||

| VL 01 | |||||||||||||||||||||||

| 22.04.2013 | Symmetrische Verschlüsselungen; Stromchiffren; Blockchiffren (DES, AES); Betriebsmodi:

|

||||||||||||||||||||||

| VL 02 | |||||||||||||||||||||||

| 25.04.2013 | Lineare Kryptoanalyse, Differentielle Kryptoanalyse, Semantische Sicherheit, IND-CPA, Feistel-Schema | ||||||||||||||||||||||

| VL 03 | |||||||||||||||||||||||

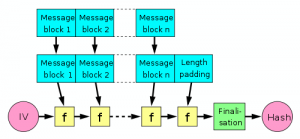

| 29.04.2013 | Hashfunktionen, Kollisionsresistenz $\Rightarrow$ Einwegeigenschaft, Merkle-Damgard-Konstruktion und Length-Extension-Problematik, Birthday Attack, Meet-in-the-Middle-Angriff | ||||||||||||||||||||||

| VL 04 | |||||||||||||||||||||||

| 06.05.2013 | Public-Key-Verschlüsselung (Idee, RSA); Meet-in-the-Middle-Angriff für Hashfunktionen | ||||||||||||||||||||||

| VL 05 | |||||||||||||||||||||||

| 13.05.2013 | Rest Public-Key-Verschlüsselung (ElGamal, Vergleich RSA/ElGamal), Symmetrische Authentifikation von Nachrichten (Sicherheitsmodell, Hash-then-Sign, PRFs, HMAC), MAC | ||||||||||||||||||||||

| VL 06 | |||||||||||||||||||||||

| 27.05.2013 | Asymmetrische Authentifikation von Nachrichten (RSA-PSS, ElGamal, DSA) | ||||||||||||||||||||||

| VL 07 | |||||||||||||||||||||||

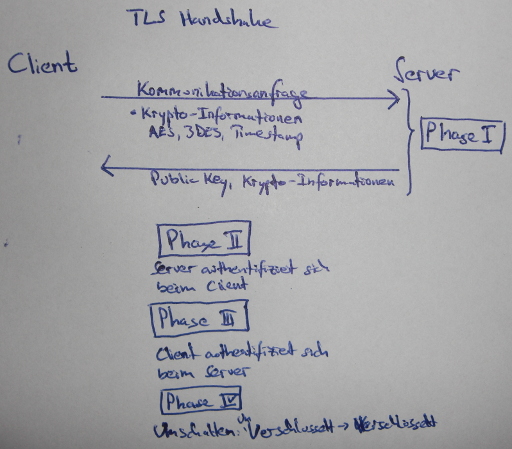

| 03.06.2013 | Schlüsselaustausch (Kerberos, TLS, Angriffe) | ||||||||||||||||||||||

| VL 08 | |||||||||||||||||||||||

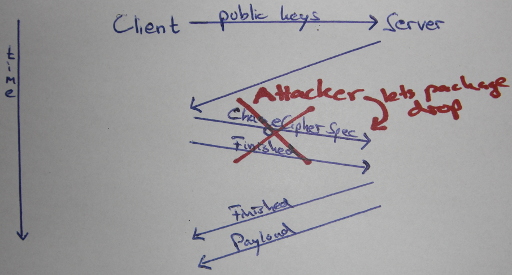

| 10.06.2013 | Schlüsselaustausch (TLS-Angriffe, weitere Verfahren), Identifikationsprotokolle | ||||||||||||||||||||||

| VL 09 | |||||||||||||||||||||||

| 13.06.2013 | Identifikationsprotokolle (Sicherheitsanalyse), Zero-Knowledge-Protokolle, Commitment → Hiding | ||||||||||||||||||||||

| VL 10 | |||||||||||||||||||||||

| 17.06.2013 | Zero-Knowledge-Protokolle, Nutzerauthentifikation | ||||||||||||||||||||||

| VL 11 | |||||||||||||||||||||||

| 24.06.2013 | Nutzerauthentifikation (Wörterbuchangriffe, interaktive Authentifikation, positionsbasierte Kryptographie); Rainbowtables; LM-Hashes | ||||||||||||||||||||||

| VL 12 | |||||||||||||||||||||||

| 27.06.2013 | Nutzerauthentifikation (positionsbasierte Kryptographie), Zugriffskontrolle (Bell-LaPadula) | ||||||||||||||||||||||

| VL 13 | |||||||||||||||||||||||

| 01.07.2013 | Zugriffskontrolle (Bell-LaPadula, Chinese Wall), Analyse größerer Systeme | ||||||||||||||||||||||

| VL 14 | |||||||||||||||||||||||

| 08.07.2013 | Analyse größerer Systeme, häufige Sicherheitsprobleme | ||||||||||||||||||||||

| VL 15 | |||||||||||||||||||||||

| 11.07.2013 | Häufige Sicherheitsprobleme | ||||||||||||||||||||||

| VL 16 | |||||||||||||||||||||||

Falls hier etwas fehlt, könnt ihr mich gerne in den Kommentaren oder per Mail ([email protected]) darauf aufmerksam machen. Ich bin ja mal gespannt, ob ich das bis zum Ende aktuell halte.

Definitionen und Sätze

Fragen

- $\mathcal{A}$ hat Zugriff auf ein $Sig(K, \cdot)$-Orakel

- $\mathcal{A}$ gibt als Ausgabe $(M^*, \sigma^*)$

- $\mathcal{A}$ gewinnt, wenn $Ver(K, M^*, \sigma^*) = 1$ und $M^*$ „frisch“ ist

Quelle: Wikipedia

- Generiere zwei Primzahlen $p, q \in \mathbb{P}$

- Berechne $n := p \cdot q$ und $\varphi(n) = (p-1) \cdot (q-1)$

- Wähle $e$, sodass gilt: $ggT(e, \varphi(n)) = 1$ und $1 < e < \varphi(n)$

- Berechne $d$, sodass gilt: $e \cdot d \equiv 1 \mod \varphi(n)$

- Nachricht $m$ wird an 3 Benutzer geschickt

- Angreifer kennt Chiffrate für $N_1, N_2, N_3$.

- Chinesischer Restsatz für $m^3 \mod N_1 N_2 N_3$.

- Wurzelziehen über $\mathbb{Z}$ liefert $m$

- Wähle eine zyklische Gruppe $\mathbb{G} = \langle g \rangle$.

- $pk = (\mathbb{G}, g, g^x)$, $sk=(\mathbb{G}, g, x)$, wobei $x$ zufällig gewählt wird.

- Alice schreibt dem KC, dass Alice und Bob gerne einen Schlüsselaustausch vornehmen wollen.

- Das KC schickt Alice ihren Schlüssel $K_A$, den sie für die Kommunikation mit Bob verwenden kann. Zusätzlich wird ein Zeitstempel $T_{KC}$, eine Gültigkeitsdauer $L$ sowie ein frischer Schlüssel $K$ übertragen.

- TODO!!!!

Diverses

TLS Handshake

Change Cipher Spec Drop

Ein Angriff auf verschlüsselte Verbindungen:

Material

- Vorlesungswebsite

- Mein Anki-Deck

- Skript

- StackExchange:

In der Fachschaft gibt es folgende Altklausuren:

- Hauptklausur SS 2012

- Nachklausur SS 2011

- Hauptklausur SS 2011

- Nachklausur SS 2010

- Hauptklausur SS 2010

Aufbau der Klausur

Bisher gab es meist 6 Aufgaben mit jeweils 10 Punkten:

- Blockchiffren und Betriebsmodi

- ElGamal / Diffie-Hellman-Schlüsselaustausch

- RSA; RSA-OAEP

- Kerberos / Feistel / (H)MAC

- Bell-LaPadula / Chinese Wall

- Multiple Choice

Übungsbetrieb

Es gibt Übungsblätter auf der Vorlesungswebsite, aber keinen Übungsschein, keine Abgaben und keine Bonuspunkte.

Termine und Klausurablauf

Datum: Freitag, den 26. Juli 2013 von 14:00 bis 15:00 Uhr (Klausur dauerte eine Stunde)

Ort: seit 24.07.2013 auf der Vorlesungswebsite (ich bin im H.S.a.F)

Punkte: 60

Bestehensgrenze: 20

Übungsschein: Nein

Bonuspunkte: Nein

Nicht vergessen

- Studentenausweis

- Kugelschreiber

Ergebnisse

Sind noch nicht draußen (Stand: 30.07.2013)

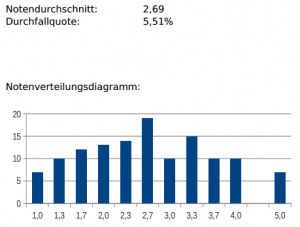

Sind nun draußen (Stand: 09.08.2013): Vorläufige Ergebnisse als PDF